# 朝鲜黑客组织Lazarus Group的加密货币盗窃和洗钱活动分析联合国一份机密报告揭示,朝鲜黑客团伙Lazarus Group于去年从某加密货币交易所窃取资金后,今年3月通过某虚拟货币平台洗钱1.475亿美元。联合国安理会制裁委员会的监察员正在调查2017年至2024年间发生的97起疑似朝鲜黑客针对加密货币公司的网络攻击,涉及金额约36亿美元。这些攻击包括去年年底某加密货币交易所被盗1.475亿美元的事件,该笔资金随后于今年3月完成洗钱。2022年,美国对该虚拟货币平台实施制裁。次年,其两名联合创始人被指控协助洗钱超过10亿美元,其中包括与朝鲜相关的网络犯罪组织Lazarus Group的资金。一位加密货币侦探的调查显示,Lazarus Group在2020年8月至2023年10月期间将价值2亿美元的加密货币洗白为法定货币。Lazarus Group长期以来一直被指控进行大规模的网络攻击和金融犯罪。他们的目标遍布全球,涉及银行系统、加密货币交易所、政府机构和私人企业等多个领域。## Lazarus Group的攻击手法### 社会工程和网络钓鱼攻击Lazarus Group曾将欧洲和中东的军事和航空航天公司作为目标,通过在社交平台上发布虚假招聘广告来欺骗员工。他们要求求职者下载包含可执行文件的PDF,从而实施钓鱼攻击。这种社会工程和网络钓鱼攻击利用心理操纵来诱骗受害者放松警惕,执行危及安全的操作,如点击链接或下载文件。他们的恶意软件能够瞄准受害者系统中的漏洞并窃取敏感信息。Lazarus Group还针对某加密货币支付提供商进行了为期六个月的攻击,导致该公司被盗3700万美元。在整个过程中,他们向工程师发送虚假工作机会,发起分布式拒绝服务等技术攻击,并尝试进行密码暴力破解。### 多起加密货币交易所攻击事件Lazarus Group涉及多起加密货币交易所和相关平台的攻击事件,包括:1. 2020年8月24日,某加拿大加密货币交易所钱包被盗。2. 2020年9月11日,某平台由于私钥泄露,导致40万美元未经授权转账。3. 2020年10月6日,某平台热钱包中75万美元的加密资产被盗。这些攻击事件的资金最终汇集到特定地址,并通过某混币平台进行洗钱。攻击者经过多次转移和兑换,最终将资金发送至特定的存款地址。### 针对个人的高额攻击2020年12月14日,某互助保险平台的创始人遭到黑客攻击,被盗37万NXM(价值830万美元)。攻击者通过一系列地址转移和兑换资金,部分资金通过跨链操作混淆追踪。最终,这些资金也被发送到特定的存款地址。### 最新攻击事件2023年,Lazarus Group又发动了针对某DeFi平台和某加密货币管理工具的攻击。这些被盗资金同样经过混币平台洗钱,最终汇集到特定地址并转移到固定的存款地址。## 洗钱模式总结Lazarus Group的洗钱方式主要包括以下步骤:1. 盗取加密资产后,通过跨链操作和混币平台进行资金混淆。2. 将混淆后的资金提取到目标地址。3. 将资金发送到固定的一些地址群进行提现操作。4. 通过OTC服务将加密资产兑换为法币。这种持续、大规模的攻击对Web3行业构成了严重的安全威胁。相关机构正在持续关注该黑客团伙的动态,并努力追踪其洗钱方式,以协助项目方、监管和执法部门打击此类犯罪,追回被盗资产。

朝鲜Lazarus Group洗白2亿美元 联合国揭36亿加密货币盗窃案

朝鲜黑客组织Lazarus Group的加密货币盗窃和洗钱活动分析

联合国一份机密报告揭示,朝鲜黑客团伙Lazarus Group于去年从某加密货币交易所窃取资金后,今年3月通过某虚拟货币平台洗钱1.475亿美元。

联合国安理会制裁委员会的监察员正在调查2017年至2024年间发生的97起疑似朝鲜黑客针对加密货币公司的网络攻击,涉及金额约36亿美元。这些攻击包括去年年底某加密货币交易所被盗1.475亿美元的事件,该笔资金随后于今年3月完成洗钱。

2022年,美国对该虚拟货币平台实施制裁。次年,其两名联合创始人被指控协助洗钱超过10亿美元,其中包括与朝鲜相关的网络犯罪组织Lazarus Group的资金。

一位加密货币侦探的调查显示,Lazarus Group在2020年8月至2023年10月期间将价值2亿美元的加密货币洗白为法定货币。

Lazarus Group长期以来一直被指控进行大规模的网络攻击和金融犯罪。他们的目标遍布全球,涉及银行系统、加密货币交易所、政府机构和私人企业等多个领域。

Lazarus Group的攻击手法

社会工程和网络钓鱼攻击

Lazarus Group曾将欧洲和中东的军事和航空航天公司作为目标,通过在社交平台上发布虚假招聘广告来欺骗员工。他们要求求职者下载包含可执行文件的PDF,从而实施钓鱼攻击。

这种社会工程和网络钓鱼攻击利用心理操纵来诱骗受害者放松警惕,执行危及安全的操作,如点击链接或下载文件。他们的恶意软件能够瞄准受害者系统中的漏洞并窃取敏感信息。

Lazarus Group还针对某加密货币支付提供商进行了为期六个月的攻击,导致该公司被盗3700万美元。在整个过程中,他们向工程师发送虚假工作机会,发起分布式拒绝服务等技术攻击,并尝试进行密码暴力破解。

多起加密货币交易所攻击事件

Lazarus Group涉及多起加密货币交易所和相关平台的攻击事件,包括:

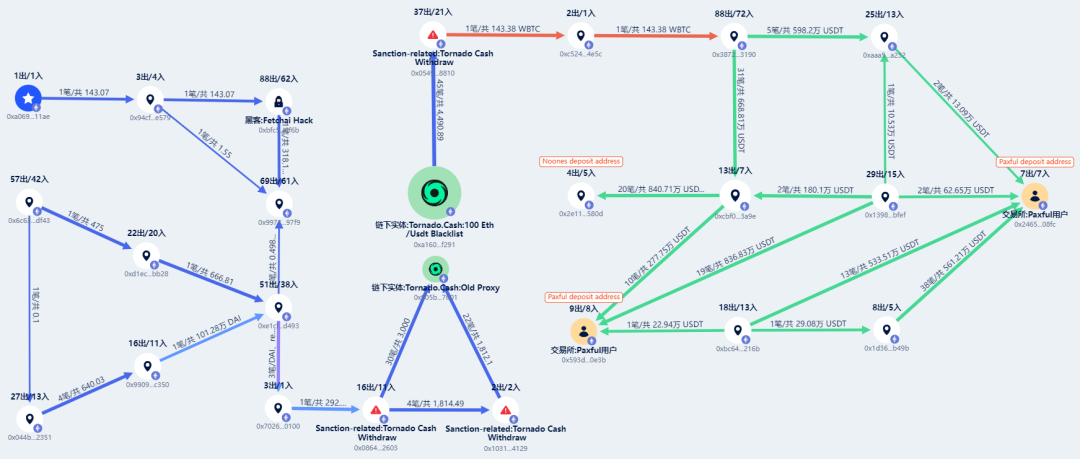

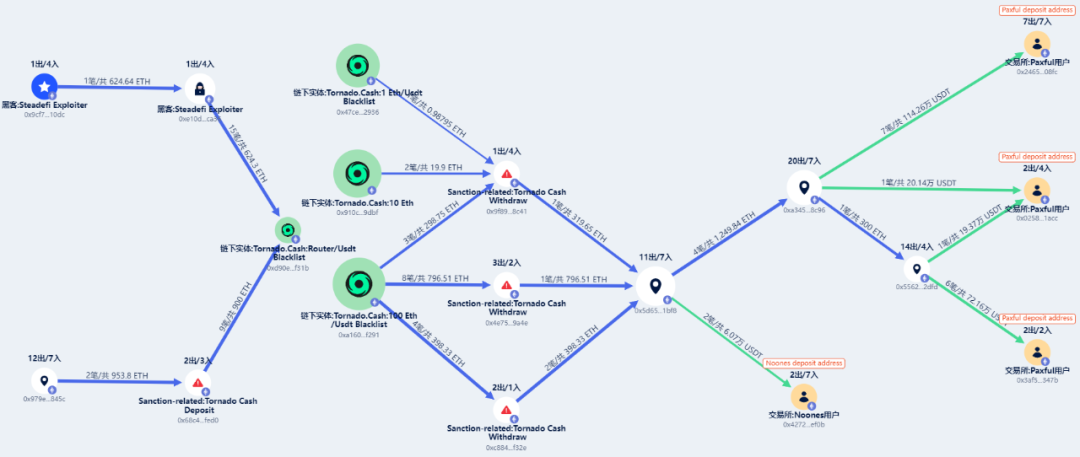

这些攻击事件的资金最终汇集到特定地址,并通过某混币平台进行洗钱。攻击者经过多次转移和兑换,最终将资金发送至特定的存款地址。

针对个人的高额攻击

2020年12月14日,某互助保险平台的创始人遭到黑客攻击,被盗37万NXM(价值830万美元)。攻击者通过一系列地址转移和兑换资金,部分资金通过跨链操作混淆追踪。最终,这些资金也被发送到特定的存款地址。

最新攻击事件

2023年,Lazarus Group又发动了针对某DeFi平台和某加密货币管理工具的攻击。这些被盗资金同样经过混币平台洗钱,最终汇集到特定地址并转移到固定的存款地址。

洗钱模式总结

Lazarus Group的洗钱方式主要包括以下步骤:

这种持续、大规模的攻击对Web3行业构成了严重的安全威胁。相关机构正在持续关注该黑客团伙的动态,并努力追踪其洗钱方式,以协助项目方、监管和执法部门打击此类犯罪,追回被盗资产。